WPA2-EAP ağlarında Evil Twin ve EAP Downgrade saldırıları,

Bu yazımız kurumsal ağlarda evil twin saldırılarını ve cleartext kullanıcı bilgisi almamıza olanak sağlayan Eap Downgrade saldırı vektörlerini inceleyeceğiz.

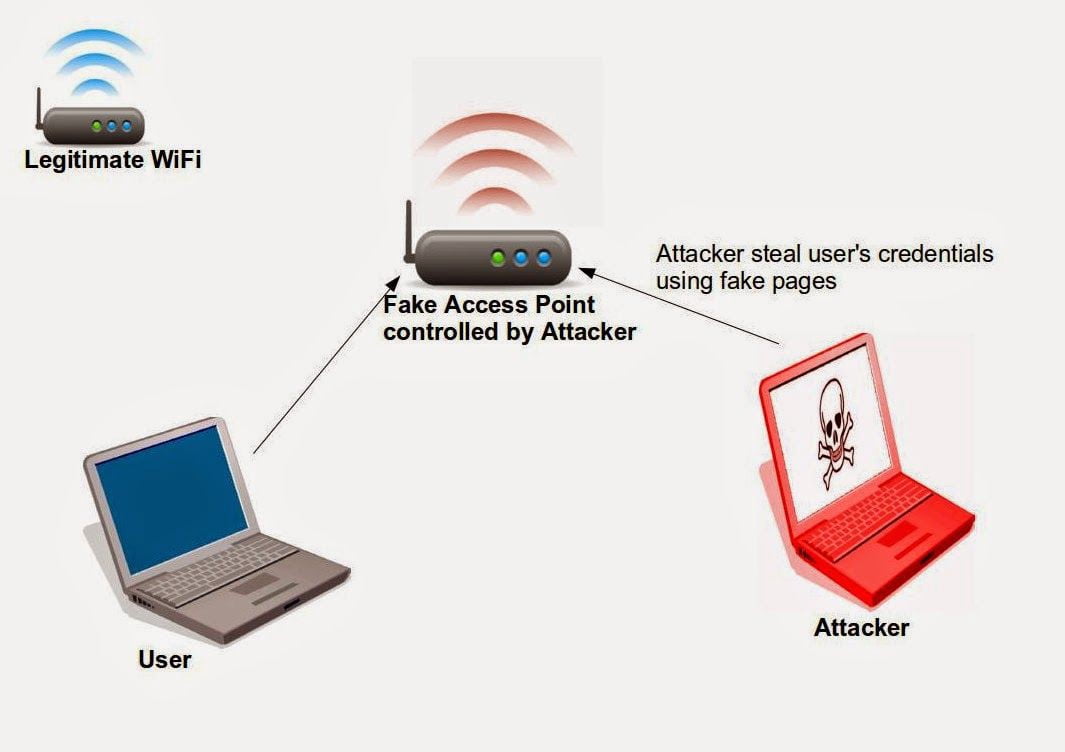

Evil Twin Saldırısı

Evil Twin saldırısı temel olarak kullanıcıların kullandığı bir wifi ağını taklit eden bir saldırganın, kullanıcıların ağına deauth saldırısı yapmasıyla kullanıcıları ağdan düşürmesi ve kullanıcıların farkına varmadan saldırganın oluşturduğu aynı isimli ağa bağlanmalarını sağlayan saldırı çeşididir.

WPA2-EAP

En sık kullanılan EAP uygulamaları EAP-PEAP tır.EAP-PEAP authentication işlemi 3 teknoloji arasında gerçekleşir.

· Wireless Client

· Access Point

· Authentication Server(RADIUS)

Kimlik doğrulaması kullanıcı,wireless client ile RADIUS arasında gerçekleşir. Bir kullanıcı ağa bağlanmaya çalıştığında Authentication server kullanıcıya bir sertifika sunar. Client sertifikayı kabul ederse Authentication Server ile client arasında güvenli bir bağlantı oluşur. Daha sonrasında ise Kimlik doğrulama işlemi başlar ve kimlik doğrulama işlemi başarılı olursa client başarılı bir şekilde ağa erişebilir.

EAP Sürüm Düşürme Saldısı(EAP Downgrade Attack)

Sürüm düşürme saldırılarına geçmeden hostapd EAP kullanıcı dosyası (eap user file) ve eap Negotiation (eap anlaşması)nın nasıl çalıştığını bilmemiz gerekmektedir. Hostapd EAP kullanıcı dosyası bir veri tabanı gibi çalışır Bir kullanıcı EAP kullanarak kimlik doğrulaması yapmaya çalıştığında hostapd, eap kullanıcı dosyası içerisinde kullanıcıyı kimliğine göre arama yapar. Dosyada eşleşen bir satır bulunduğunda hostapd kullanıcı için EAP yöntemlerini en güvenliden en güvensize olarak soldan sağa doğru sıralar. Kullanıcıya yöntemi bildirir eğer yöntem kabul edilir ise kullanıcı bilgilerini girdikten sonra ağa erişebilir hale gelir. Kullanıcı yöntemi kabul etmezse sonraki yönteme geçilir eğer farklı bir yöntem kalmadı ise kullanıcı ağa giriş yapması mümkün olamaz. Yukarıda bahsedildiği üzere yöntemler varsayılan olarak en güvenli yöntemden en güvensiz yönteme doğru sıralanmıştır bu saldırıyı yapabilmemiz için biz ters bir şekilde hostapd eap kullanıcı dosyası içerisine yazdığımızda kullanıcı ilk girişte en güvensiz yöntem önerilir kullanıcı bu yöntemi kabul ederse kullanıcının cleartext yöntem kullanarak ağa bağlanmasına neden olur. Bu sayede kullanıcının bilgileri cleartext olarak ele geçirilir.

Makalemizdeki teorik kısmın sonuna geldik. Saldırının teorisini anladığımıza göre artık uygulama kısmına geçebiliriz.

EAP Sürüm Düşürme Saldısı

Saldırıyı yapacağımız aracın ismi eaphammer aşağıda bulunan linkten erişebilirsiniz

https://github.com/s0lst1c3/eaphammer

Öncelikle sertifika oluşturmak için;

./eaphammer –cert-wizard

Sertifika oluşturduktan sonra aşağıda kullanılan komut ile saldırıyı başlatıyoruz.

./eaphammer -i wlan0 –channel 4 –auth wpa-eap –essid WifiAdi –creds

Aşağıdaki ekran görüntüsünde ise yazımızda belirttiğimiz gibi kullanıcıya sertifikayı kabul edip etmediğini soruyor. Saldırının kırılma noktası olarak bunu gösterebiliriz kullanıcı sertifikayı kabul etmez ise biraz daha güvenli olan bir eap metodu önerilir. Kullanıcı metotlardan birini kabul edene kadar veya hostapd listesindeki metotlar bitene kadar kullanıcıdan izin alınmaya çalışır eğer kullanıcı hiçbir metodu kabul etmez ise kimlik doğrulama işlemi başarısız olur.

Kullanıcı Sertifikayı kabul edip authentication süreçlerini tamamlar ise, aşağıda görmüş olduğunuz gibi cleartext olarak şifre görüntülenebilir.

Bu yazımızda WPA-EAP ağlarında evil twin saldırıları ve kullanıcı şifrelerini cleartext olarak görebilmemizi sağlayan EAP Downgrade saldırısını anlattık. Güvenlik önlemi olarak kişilerin kendilerine sunulan sertifikanın güvenli olduğuna emin olmadığı sürece authentication işlemi tamamlamaması gerektiği hakkında bilgilendirme yapılması gerekmektedir.

https://solstice.sh/workshops-advanced-wireless-attacks/

https://www.youtube.com/watch?v=-uqTqJwTFyU

https://github.com/koutto/pi-pwnbox-rogueap/wiki/07.-WPA-WPA2-Enterprise-(MGT)