Pivoting Nedir?

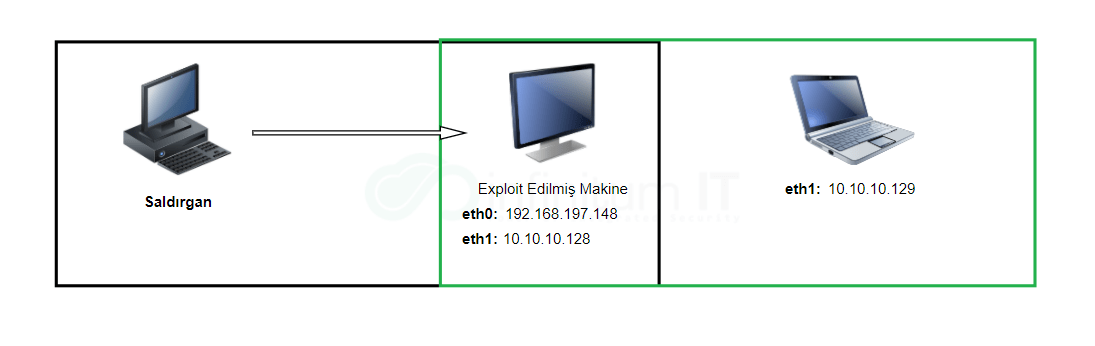

Pivoting (lateral movement – yanal hareket) önemli bir post-exploitation adımıdır. Pivoting; direkt olarak erişim sağlanamayan hostlara aynı ağda yer alan diğer host/makineler üzerinden dolaylı olarak erişim sağlanması olarak ifade edilebilir. Böylece direkt erişimin olmadığı makineler de istismara açık hale gelir. Bu duruma bir görsel üzerinden bakılacak olursa konu daha iyi anlaşılabilir:

Yukarıdaki görselde yeşil kutu içerisindeki makineler eth1 ile aynı ağ içerisindedir. Ele geçirilmiş olan makine aynı zamanda eth0 ile başka bir ağ içerisindedir. Saldırgan kendi sistemi üzerinden direkt olarak eth1 ağına erişim sağlayamadığı için 10.10.10.129 IP adresine sahip makineye direkt olarak erişemeyecektir. Fakat bu noktada saldırgan; önce ele geçirmiş olduğu 192.168.197.147 IP adresli makineye erişim sağlayıp, sonra buradan 10.10.10.129 IP adresli makineye geçiş yaparak hedefine erişim sağlayabilir, diğer bir deyişle pivoting gerçekleştirebilir.

Tüm bu aşamaları adım adım bir senaryo üzerinden somutlaştırmak konuyu daha anlaşılır kılacaktır:

Lab Ortamında Post-Exploitation Aşaması

Senaryo gereği bir saldırganın yerel ağda Active Directory ortamında yer alan 192.168.197.148 IP adresli makineyi ele geçirip giriş bilgilerini elde ettiğini ve metasploit üzerinden windows ortamında uzaktan kod çalıştırmayı sağlayan psexec aracı ile bu makineye bağlanıp direkt erişiminin olmadığı 10.10.10.129 IP adresli makineye ulaşmaya çalıştığını varsayalım.

Yukarıdaki ekran görüntülerinde yer alan adımlarda senaryo gereği msfconsole üzerinden psexec exploit’i seçildikten sonra; RHOSTS ile ele geçirilmek istenen makine IP adresi olarak 192.168.197.148, SMBDOMAIN ile bağlı bulunan domain; SMBUser ile kullanıcı adı ve SMBPass ile şifre belirlenip, Target => 2 ile gönderilecek olan payload’ın normal upload yönetimi ile gönderileceği belirtilerek run komutu ile exploit çalıştırılmıştır.

Yukarıdaki adımdan da görüleceği üzere payload başarılı şekilde çalışmış ve 192.168.197.148 IP adresli makinede shell oluşturulabilmiştir.

Ağdaki Diğer Makineleri Tespit Etme ve Pivoting Eylemi

Yukarıdaki görselden anlaşılacağı üzere ele geçirilen makinede ipconfig komutu girildiğinde, makinenin iki farklı ağa bağlı olduğu açıkça görülmektedir. Burada 10.10.10.0/24 subnet’ine direkt erişim olmadığı için ele geçirilen makine üzerinden eth1 ağındaki çalışan makineye geçiş yapılabilir. Bunun için meterpreter içerisindeki autoroute scripti yardımıyla ele geçirilen 192.168.197.148 IP’li makine üzerinden route (yönlendirme) yapmak iyi bir seçenek olacaktır.

arp -a komutu ile de direkt erişimin olmadığı eth1 ağındaki 10.10.10.129 IP’li makine açıkça görülebilmektedir.

Oluşturulan shell’den ctrl+c ile çıkılıp tekrar meterpreter komut ekranına dönülerek run autoroute -s 10.10.100/24 komutu ile belirtilen ağ’a routing yapılarak, run autoroute -p komutu ile de aktif routing tablosu görülebilir.

Artık 10.10.10.129 IP’li makineye erişim mümkündür. Metasploit yardımıyla küçük bir port taraması gerçekleştirerek işlemin başarılı olup olmadığı test edilebilir.

Son aşamadan da görüldüğü gibi port taraması başarıyla gerçekleşmiştir.