Siber Tehdit İstihbaratı (CTI) Nedir?

Cyber Threat Intellingece (CTI), kurumlar için tehdit aktörlerinin hedeflerini, amaçlarını ve davranışlarını inceleyip analiz ederek gerekli önlemlerin alınmasıdır. Kurumlar bu tehdit aktörlerin gitgide artmasından dolayı tehdit istihbaratı daha önemli bir hale gelmiştir. Tehdit istihbaratı ile tehdit oluşturan durumlara karşı erken tespit ve önlemlerin alınması, tehdit ataklara karşı hızlı aksiyonlar almak gibi durumlar için kullanılmaktadır. Ayırıca siber tehdit istihbarat ekipleri kullandıkları araçlarda buldukları virüsleri, exploitleri, sistem açıkları gibi durumlarda raporlar hazırlayarak dünya genelinde paylaşırlar. Bu sayede saldırıların önüne geçmiş olurlar.

Siber Tehdit İstihbaratının Veri Kaynakları:

- Firewall, IDS, IPS ve MDR araçları

- Sistem ve log olayları

- Olay müdahale çıktıları

- Sosyal mühendislik yapılarak bilgi edinme

- Forumlar

- Siber tehdit istihbaratı için oluşturulan platformları takip etme

Siber Tehdit İstihbaratının Yaşam Döngüsü:

- Belirleme/Planlama

Bu aşamada, ilk olarak tehdit aktörlerinden korunması gereken durumlar belirlenir. Bu durumlar için planlama ve alınacak tedbirler için öncelikler oluşturulur. Gerçekleşen bir veri ihlali durumunda kurumdaki etkisinin ne olacağı planlanır.

- Toplama

İlk aşamadan sonra, siber tehdit istihbaratı sürecinde veri toplanmasıdır. Burada ağ ve güvenlik cihazlarından gelecek loglara bakılır. Aynı zamanda forumlar, sosyal medya, siber istihbarat raporları, dark ve deep web gibi platformlarda açık kaynak istihbaratları yapılır.

- Analiz

Bu aşamada elde edilen veriler kullanılarak bir analiz inceleme yapılır. Bu veriler kullanılabilir bir hale getirilir.

- Yayma

Analiz, incelemeler yapıldıktan sonra bu elde edilen durumları kurum içerisindeki diğer ekiplerle paylaşma yapılmalıdır. Ekiplerin ihtiyaçlarına göre bilgilendirme yapılarak bilgi yayılmalıdır.

- Geri Bildirim

Yayma aşamasından sonra, kurumdaki üst yönetimle ve ekiplerle alınan kararlar ve bu kararları uygulanmasıdır.

Siber Tehdit İstihbaratının Faydaları Nelerdir?

- En büyük faydalarından biri saldırı öncesi olay müdahale yapabilmesidir. Örneğin saldırı hazırlığında olan bir tehdit grubu aktif bilgi toplamaya başlamış ve küçük çaplı saldırılara başladığını farz edelim. Bu tehdit grubunu araştırarak onlar hakkında aktif-pasif bilgi toplama işlemleri yapılabilir. Büyük bir saldırı anında Siber Tehdit ekipleri önceden bir müdahale imkânına sahiptir.

- Araştırmalarıma göre yanlış alertlere karşı şirketler tarafından yapılan harcama miktarı bayağı yüksektir. Siber İstihbarat ekipleri bu tür yanlış alert durumlarını kontrol ettikleri sürece şirketlere finansal bakımdan bayağı yardımcı olabilirler. Yapılan harcamaları minimize edebilirler.

- Veri ihlali yapılan bir kurumda veri ihlalinin tespitinin yapılmasında ve ihlalin ileri düzey bir boyutta olmasına engel olmaktadır. Veri ihlali olan kurumda hangi cihazlardan olduğunu tehlikeye giren sistemleri tespit etme konusunda bayağı iş görmektedirler.

- Yaptıkları siber İstihbarat araştırmalar neticesinde diğer istihbarat birimleriyle bilgiler paylaşılmakta, bu paylaşımlar ile siber saldırılara karşı güvenlik teknolojileri gelişmektedir.

OpenCTI Nedir?

OpenCTI, yaygın olarak kullanılan bir açık kaynaklı siber tehdit istihbarat platformudur. Bu platformun amacı tehdit aktörlerinden zero-day,tehditlerin saldırıların yaşandığı ülkeler, virüsler, zafiyetler, saldırganların kullandığı teknik taktik ve prosedürler, zararlı yazılımlara ait IOC bilgileri gibi birçok analistler tarafından oluşturulmuş içerikleri ve raporları görebilmekteyiz. Aynı zamanda zararlı yazılım veya saldırı olayları gibi örneklere de erişilebilir.

Kurulum

OpenCTI Platformunu kurmak için aşağıdaki yöntemler kullanılabilir. Bunlar;

- VM şablonunu dağıtın

- Docker kullanın (önerilen)

- Manuel olarak kur

- Terraform veya Helm-Chart (Topluluk sürümü) kullan

OpenCTI Platform Demo ulaşmak için; Link

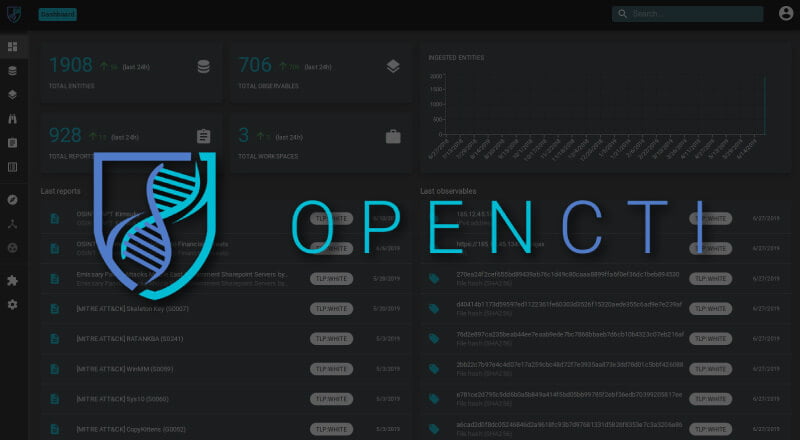

Oturum açıldığında OpenCTI Platform dashboard’u bu şekilde görülmektedir.

- Dashboard ekranında, En popüler etiketler, alınan varlıklar, hedeflenen ülkeler, son alınan raporlar, gözlemlenebilir dağıtımlar ve daha fazlası bulunmaktadır.

- Analiz kısmında, farklı kaynaklardan alınmış raporlar, notlar, görüşler ve dış referans bilgileri içermektedir.

- Bu kısımda, gözlemlenebilir (type, value, labels vs.) durumlar, artifact durumları, göstergeler (sigma,snort, ELK,Splunk vs.) ve altyapı bilgileri bulunur.

Tehditler kısmına bakıldığında, tehdit aktörleri, izinsiz giriş setleri (Teknik, taktik ve prosedürler, kötü amaçlı yazılımlar) görülmektedir.

Tehditler kısmına bakıldığında, tehdit aktörleri, izinsiz giriş setleri (Teknik, taktik ve prosedürler, kötü amaçlı yazılımlar) görülmektedir.- Arsenal içeriğinde, kötü amaçlı yazılımlar, saldırı kalıpları (TTP’ler), atak eylem durumları, araçlar ve güvenlik açıkları (CVE’ler) bulunur.

- Varlıklar başlığına baktığımızda, sektörler (giyim, tarım gibi), ülkeler, şehirler, coğrafi konumlar, kuruluşlar, sistemler ve bireyler görülmektedir.

- Bir diğer kısım olan Data, OpenCTI içerisinde veri ve veri yönetimi (varlıklar, ilişkiler, arka plan görevleri, bağlayıcılar, sekronizasyon, veri paylaşımı) gibi işlevleri gerçekleştirir.

Veri İçe Aktarma

Sağ üst köşede bulunan data import kısmına girerek, zararlı dosyayı sisteme OpenCTI platformuna yükleme yapılır.

Analiz Ekleme

Analiz kısmına girdikten sonra, sağ altta bulunan artı simgesine basıldığında rapor ekleme işlemini başlatılmış oluyor. Bu kısımda isim, yayın tarihi, rapor türü, raporun tanımı, yazar olarak kişi veya kurum(Microsoft, Kaspersky, Virustotal vs. ),etiketler, işaretler(TLP) ve dış referanlar paremetreleri kullanarak raporu ekliyoruz.

Olaylar

- Olaylar kısmından kısaca bahsedecek olursak, bu kısımda eventlerin görüldüğü yerler, gözlemlenen verilere ulaşılabilmektedir.

Tehditler kısmına bakıldığında, tehdit aktörleri, izinsiz giriş setleri (Teknik, taktik ve prosedürler, kötü amaçlı yazılımlar) görülmektedir.

Tehditler kısmına bakıldığında, tehdit aktörleri, izinsiz giriş setleri (Teknik, taktik ve prosedürler, kötü amaçlı yazılımlar) görülmektedir.